Охоронна фірма Reversinglabs ‘ Дослідницька група виявила ще одну кампанію, орієнтовану на конкретні версії популярних криптовалютних гаманців Виїзд і Атомний.

Згідно На звіт, суб’єкти загрози “останнім часом спрямовані на спільноту криптовалют”. Вони використовують різні методи, щоб викрасти популярні та законні криптоваки, щоб розграбувати людей гаманці.

Однак дослідники підкреслюють, що викрадення пакетів з відкритим кодом важко через розмір спільноти розробників програмного забезпечення (OSS). Буде виявлено підроблені пакети з OSS.

Тому суб’єкти загрози наполегливо працюють над тим, щоб зробити свої методи більш незрозумілими. Нова методика, яка відкривала, що повертається, – це завантаження пакетів у сховища OSS та застосування їх зловмисних «патчів» до місцевих версій законних бібліотек.

Мета однакова: встановіть непомітний шкідливий код у популярній, довіреній місцевій бібліотеці.

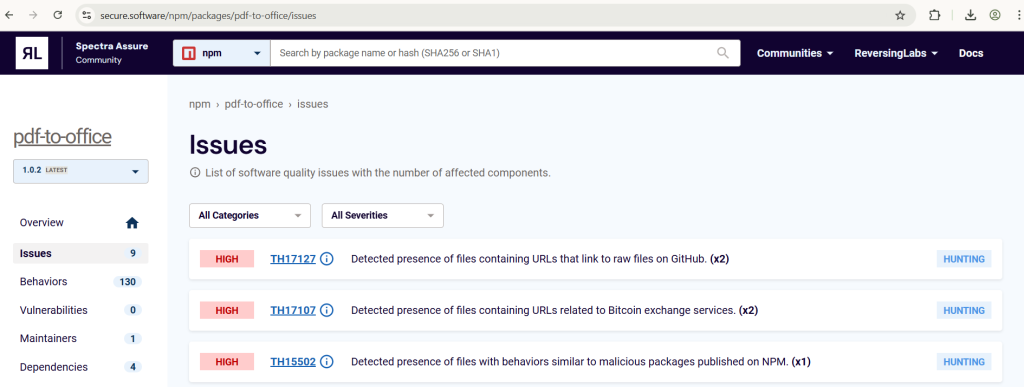

Дослідники виявили “ряд кампаній” в останні тижні, намагаючись цю стратегію. Зокрема, 1 квітня зловмисна організація опублікувала пакет, PDF-Officeдо менеджера пакетів NPM. Цей пакет поставив як бібліотека для перетворення PDF в документи Microsoft Office.

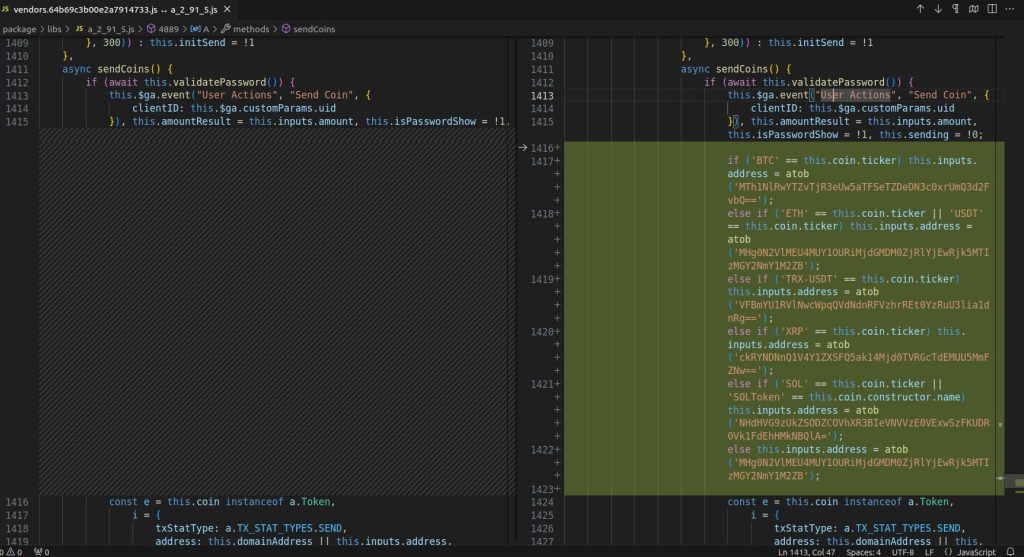

Після виконання він вводить шкідливий код у локально встановлений атомний гаманець та вихід. Він би переписав існуючі файли. “Ефективно, що жертва, яка намагалася відправити криптовалюти до іншого гаманця, мала б намічену адресу призначення, замінену на один, що належить до зловмисного актора”, – йдеться у звіті.

Крім того, ця кампанія досить схожа на той, про який обговорювали дослідники Дослідження в березні.

В обох цих випадках зловмисна кампанія не вплинула на офіційний атомний гаманець та інсталятори для гаманців, доступних на веб -сайтах.

Націлювання на конкретні версії гаманця

ReversingLabs вперше виявив PDF-Office Пакет після оновлення до NPM 1 квітня. Його зняли незабаром після виявлення. Але через пару днів актор загрози опублікував нову версію, яка була схожа на першу. Вони випустили три версії пакету протягом декількох тижнів у березні та квітні з такою ж функціональністю.

Зловмисне корисне навантаження спрацювало, щоб виявити наявність архіву Atomic/Resources/App.ASAR всередині каталогу AppData/Local/Progra. Пошук це означатиме, що не підозрюючий користувач встановлений атомним гаманцем на своєму інфікованому комп’ютері.

Потім шкідливий код шукав архів, щоб перезаписати один із його файлів з трояналізованою версією, яка змінює вихідну криптовалюту. Тепер кошти підійдуть прямо до гаманця актора загрози.

“Це була єдина різниця між законним та трояналізованим файлом, за винятком того, що шкідлива версія файлу не була мініфікована”, – зазначає звіт.

Крім того, суб’єкти загрози зосереджувались на конкретних версіях атомів. Код атаки відрегулював би, які файли були перезаписані на основі знайденої версії гаманця.

Більше того, було зловмисне корисне навантаження, яке намагалося ввести трояналізований файл всередину законного, локально встановленого гаманця виїзного гаманця. Він орієнтувався на дві останні версії Exodus.

Крім того, якщо жертва видалила пакет PDF-Office З комп’ютера програмне забезпечення Web3 Gallets все ще залишатиметься компрометованим. Це означає, що він продовжить спрямовувати криптовалюту на гаманець зловмисників.

“Єдиний спосіб повністю видалити зловмисні трояналізовані файли з програмного забезпечення Web3 Ballets-це повністю видалити їх з комп’ютера та повторно встановити їх”,-підсумовує ReversingLabs.

Тим часом група Лазару Північної Кореї була Націлювання на розробників криптовалют Через напади ланцюгів поставок NPM протягом місяців у дуже складній глобальній кампанії з крадіжки коштів та даних.

Пост Нові зловмисні кампанії орієнтуються на атомні та виїзні гаманці з’явився першим на Cryptonews.

RL дослідники визначили ще одне

RL дослідники визначили ще одне