Північнокорейські кіберзлочинці посилили націлювання на криптовалюту з витонченим новим зловмисним програмним забезпеченням на основі пітона Пільанггост.

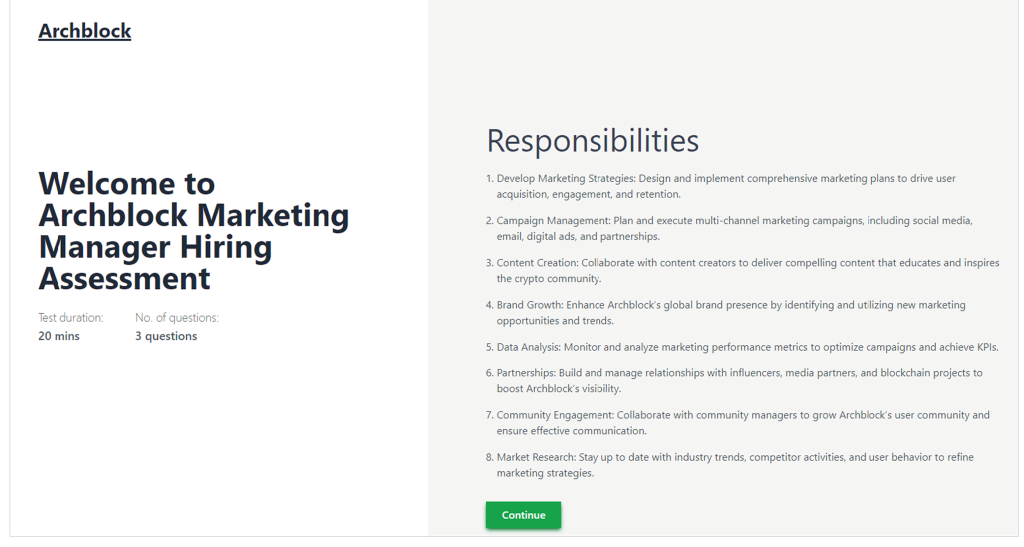

Вони розгортають досконалі схеми інтерв’ю з підробленими роботами, які представляють себе великими компаніями, включаючи Coinbase, Robinhood та UniSwap, щоб викрасти облікові дані з понад 80 розширень браузера та криптовалют.

Дослідники Cisco Talos виявлений Ця остання кампанія сумнозвісної групи загроз «знаменитої холліми».

Напади в першу чергу зосереджені на криптовалютах та блокчейн -професіоналах в Індії. Вони заманюють жертв через шахрайські веб-сайти, що займаються майстерністю, які здаються законними, але в кінцевому підсумку обтягують користувачів виконання шкідливих команд, замаскованих як установок драйверів відео для підроблених записів інтерв’ю.

Кампанія Pylangghost являє собою останню ескалацію систематичного націлювання Північної Кореї щодо індустрії криптовалют, яка створила понад 1,3 мільярда доларів викрадених коштів на 47 окремих інцидентів у 2024 році, згідно з даними про ланцюжок.

Pylangghost Trojan: від підроблених інтерв’ю до повного компромісу

Операція Pylangghost побудована на складній тактиці соціальної інженерії, починаючи з ретельно виготовленої підробленої роботи з рекрутерами, що орієнтується на конкретну експертизу в галузі криптовалют та технологій блокчейн.

Жертви отримують запрошення на веб-сайти з тестування навичок, побудованих за допомогою рамки React, які тісно імітують законні платформи оцінювання компанії.

Ці веб -сайти містять технічні питання, розроблені для підтвердження професійного досвіду цілі та створення справжнього досвіду інтерв’ю.

Психологічні маніпуляції досягають свого піку, коли кандидатів завершують оцінки та запрошують записати відеоінтерв’ю. Сайт вимагає доступу до камери за допомогою, здавалося б, нешкідливої кнопки.

Після запиту доступу до камери на сайті відображаються конкретні інструкції для завантаження передбачуваних драйверів відео. На основі відбитків пальців браузера надаються різні командні оболонки, включаючи PowerShell або командну оболонку для користувачів Windows та Bash для систем MacOS.

Зловмисна команда завантажує Zip -файл, що містить модулі Pylangghost та сценарій Visual Basic, який розкриває бібліотеку Python. Потім він запускає троян через перейменований інтерпретатор Python, використовуючи “nvidia.py” як файл виконання.

Можливості зловмисного програмного забезпечення виходять далеко за рамки простої крадіжки довіри. Він встановлює постійний доступ за допомогою модифікацій реєстру, які забезпечують запуску щура щоразу, коли користувач входить у систему.

Pylangghost генерує унікальні системи системних служб для спілкування з серверами командування та контролю, реалізуючи складні можливості екзфільтації даних, спрямовані на понад 80 розширень браузера, включаючи критичні гаманці криптовалюти, такі як Metamask, Phantom, Bitski, Tronlink та Multiversex.

Модульна конструкція Trojan дозволяє віддалене завантаження та завантаження файлів, доступ до оболонки ОС та комплексне збирання даних браузера, включаючи збережені облікові дані, файли cookie сеансу та дані про розширення від менеджерів паролів, таких як 1Password та Nordpass.

Глобальна кампанія, що загрожує безпеці криптовалюти

Discovery Pylangghost – це лише видима частина масової, координованої Північнокорейської кібергампами, яка принципово загрожувала криптовалютам та професіоналам у всьому світі.

Розвідувальні агенції з Японії, Південної Кореї та Сполучених Штатів задокументували, як групи, що підтримуються Північною Кореєю, насамперед горезвісний колектив Лазар, оркестровані складні операції, що призвело до крадіжки щонайменше 659 мільйонів доларів через крадіжки криптовалют лише в 2024 році.

Останні дії з примусового виконання виявили справжній обсяг кібер -операцій Північної Кореї. ФБР захопило домен LLC LLCякий був використаний для встановлення законних корпоративних організацій та проведення довгострокових обманних кампаній.

Недавній 50 мільйонів доларів Radiant Capital Hack Також продемонстрували ефективність цих тактик, коли оперативники Північної Кореї успішно виступали як колишні підрядники та розподіляли PDF-файли, навантажені зловмисними програмами інженерам.

На відміну від цього, хоча ці тактики залишаються ефективними, Нещодавнє розкриття Кракена про успішне визначення та запобігання північнокорейському заявника показує, що великі обміни зараз впроваджують вдосконалені процедури скринінгу для виявлення спроб інфільтрації.

Так само, Нещодавно BitMex провів операцію контррозвідки, яка виявила значні оперативні слабкі місця У групі Лазар. Це включало оголені IP -адреси та доступні бази даних, які виявили фрагментарну структуру групи з різними технічними можливостями в різних комірок.

Міжнародна відповідь різко посилилася, з Південна Корея та Європейський Союз формалізують угоди про співпрацю з кібербезпекою зокрема, орієнтуючись на операції з криптовалют Північної Кореї.

У той же час влада США розширила конфіскаційні дії, щоб відновити понад 7,7 мільйонів доларів за криптовалютні активи, зароблені через мережі прихованих ІТ -працівників.

Загроза монтажу викликала дискусії на найвищих рівнях міжнародної дипломатії, з Лідери G7, як очікується, вирішать наконечні кібератаки Північної Кореї на майбутніх самітах Оскільки держави -члени шукають скоординовані стратегії захисту глобальної фінансової інфраструктури.

Пост Північнокорейські хакери позують як рекрутери Coinbase, щоб вкрасти криптовалюту за допомогою “Pylangghost” Троян з’явився першим на Cryptonews.

Як повідомляється, північнокорейські кібер -шпигуни створили підроблені американські фірми для розгортання шкідливих програм, орієнтованих на криптовалюту, порушуючи санкції казначейства.

Як повідомляється, північнокорейські кібер -шпигуни створили підроблені американські фірми для розгортання шкідливих програм, орієнтованих на криптовалюту, порушуючи санкції казначейства. Північнокорейський хакер видав себе за шукачем роботи для інженерної ролі в Кракен, який намагався проникнути в ряди обміну.

Північнокорейський хакер видав себе за шукачем роботи для інженерної ролі в Кракен, який намагався проникнути в ряди обміну. Японія готується закликати країни G7 до запуску узгодженої відповіді проти зростаючої участі Північної Кореї до крадіжок криптовалют.

Японія готується закликати країни G7 до запуску узгодженої відповіді проти зростаючої участі Північної Кореї до крадіжок криптовалют.